Vorsicht vor präparierten Office-Dokumenten

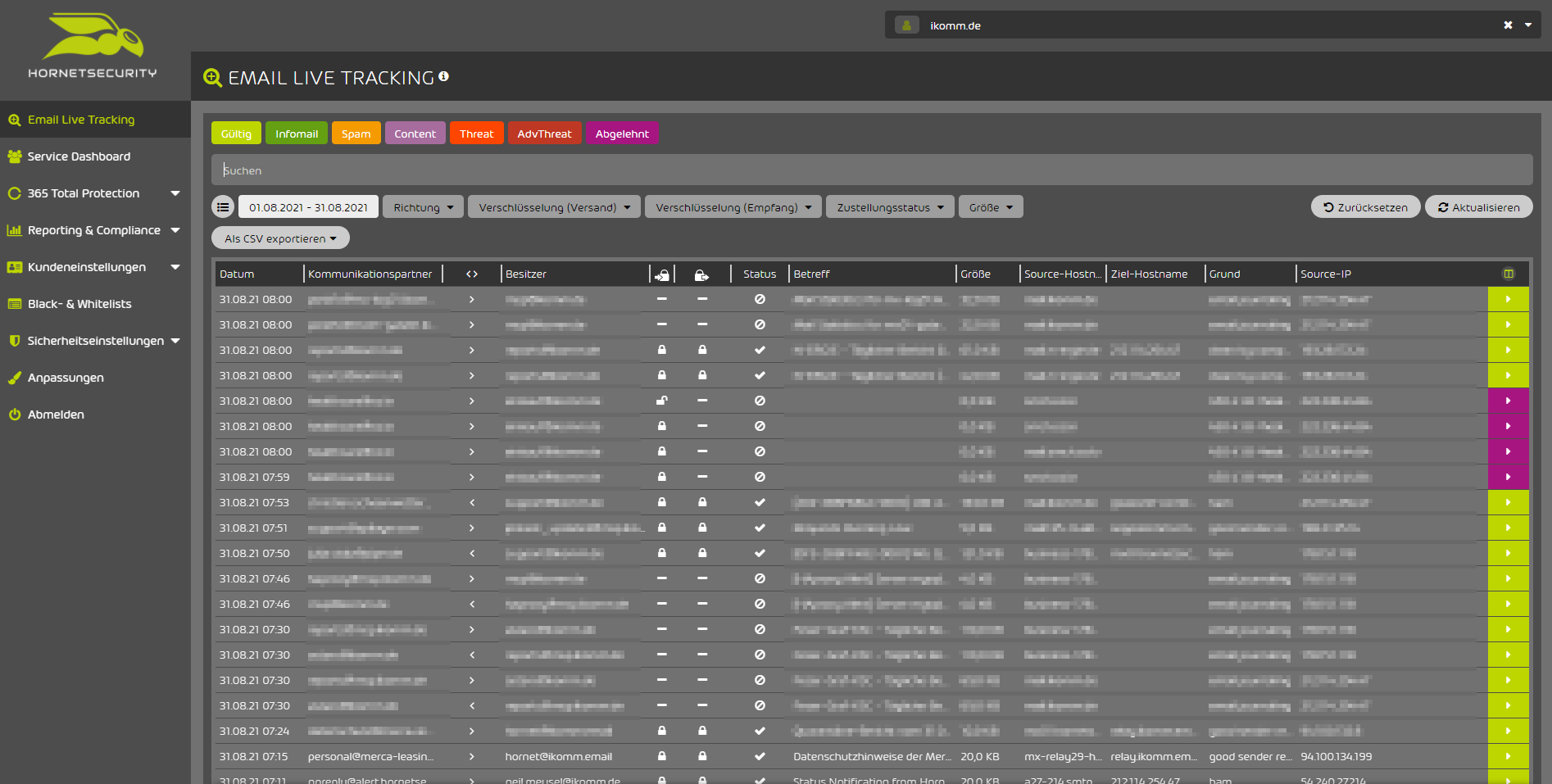

Vorsicht vor präparierten Office-Dokumenten – Derzeit gehen wieder gezielte Angriffe auf Windows-Systeme los. Angreifer versuchen über präparierte Office-Dokumente sich Zugriff zum System zu verschaffen bzw. einen Trojaner-Download zu erzwingen. Standardmäßig sind die Systeme nicht gefährdet. Die Sicherheitslücke ist bei Microsoft bekannt. Vorsicht vor präparierten Office-Dokumenten Gezielte Angriffe sind zur Zeit im Umlauf. Mit präparierten Microsoft-Office-Dokumenten versuchen die Cyberkriminellen nach dem Öffnen dieser Dokumente den Rechner mit Schadcode zu infizieren. Mit den Standard-Einstellungen von Office laufen die Attacken allerdings ins leere. Sicherheits-Patches stehen allerdings derzeit noch aus. Über einen Workaround können aber Administratoren die Systeme absichern. Microsoft hat dazu eine Warnmeldung herausgegeben und stuft die Lücke als „hoch“ ein. (CVE-2021-40444). Die Lücke betrifft die HTML-Rendering-Engine MSHTML von Windows. Die Engine wird von Microsoft Office verwendet wie auch vom Internet Explorer. Betroffen sind Systeme von Windows 8.1 bis Windows 10 sowie die Windows Server 2008 bis 2019. Ablauf der Angriffe Auf diese Lücke sind mehrere Sicherheitsforscher gestoßen unter anderem von Expmon. Sie berichten, dass wenn ein Opfer eine Office-Datei öffnet, der Internet Explorer eine von Angreifern kontrollierte Webseite öffnet. Über ein platziertes ActiveX-Steuerelement wird eine Trojaner auf den Computer geladen. In den Standard-Einstellungen von Office funktionieren diese Angriffe allerdings nicht. Office öffnet Dokumente aus dem Internet in einem abgesicherten Modus. Zudem gibt es noch den Schutzmechanismus Office Application Guard der Dokumente isolieren soll und so die Angriffe auf diese Art und Weise verhindern kann. Dennoch können diese Attacken zu Erfolgen führen wenn die Opfer bestimmte Einstellungen verändert haben oder verändern auf Grund von Aufforderungen in den E-Mails. Generell sollten keine Dokumente willkürlich geöffnet werden. Erhält man Dokumente die man selbst nicht angefragt hat, sollte man skeptisch sein. Noch mehr hinterfragen sollte man sich, wenn es Dokumente von unbekannten Absendern sind. Patchen Sicherheits-Updates stellt Microsoft für den kommenden Patchday in Aussicht. Bis dahin können Admins die ActiveX-Steuerelemente im Internet Explorer deaktivieren. Erzeugen Sie hierfür eine Textdatei mit folgenden Inhalt und speichern Sie die Datei mit der Endung .reg. Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\0] „1001“=dword:00000003 „1004“=dword:00000003 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\1] „1001“=dword:00000003 „1004“=dword:00000003 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\2] „1001“=dword:00000003 „1004“=dword:00000003 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3] „1001“=dword:00000003 „1004“=dword:00000003 Im Anschluss öffnen Sie die Datei mit einem Doppelklick und fügen die Einträge zur Windows Registry hinzu. Anschließend führen Sie einen Neustart des Systems durch. Sie können die Registry Einträge auch manuell im Registrierungseditor setzen. Die ActiveX-Steuerelemente sind dann deaktiviert und es können über die präparierten Office-Dokumente keine Trojaner heruntergeladen werden. Sichern Sie Ihre E-Mail Kommunikation bereits vorher ab, bevor die E-Mails bei Ihnen im Hause landen. Mit Hornetsecurity können Sie Dokumente vorab in der Sandbox prüfen und solche Angriffe gehören bei Ihrem Unternehmen der Vergangenheit an. Lesen Sie mehr zum Thema E-Mail Sicherheit mit Hornetsecurity.