Für industrielle Steuerungssysteme sind USB-Geräte die Hauptquelle von Malware.“ Dieses Statement gab Luca Bongiorni von Bentley Systems während seines Vortrags auf dem #TheSAS2019. Die meisten Leute, die in irgendeiner Weise mit Sicherheit zu tun haben, kennen klassische Geschichten über Flash-Laufwerke, die irgendwem „versehentlich“ auf einem Parkplatz aus der Tasche gefallen sind, wahrscheinlich zu genüge. Aber in unserer Branche ist diese Geschichte einfach zu illustrativ, um sie nicht immer wieder zu erzählen.

Bei einer anderen – realen – Story über USB-Flashlaufwerke war der Protagonist der Mitarbeiter einer Industrieanlage, der sich den Spielfilm La La Land während seiner Mittagspause auf einen USB-Stick lud. Und das war der Beginn einer Geschichte, die mit der Infektion des Air-Gap-Systems eines Kernkraftwerks endete; Eine Geschichte, die sich (wie so oft) in das Genre „vermeidbare Infektion kritischer Infrastrukturen“ einordnen lässt.

Leider vergessen viele, dass USB-Geräte nicht ausschließlich auf Flashlaufwerke beschränkt sind. Human Interface Devices (HIDs) wie Tastaturen und Mäuse, Ladekabel für Smartphones und sogar Dinge wie Plasmabälle und Thermobecher können manipuliert werden, um industrielle Steuerungssysteme anzuvisieren.

Eine kurze Geschichte existierender USB-Waffen

Ungeachtet der Vergesslichkeit der Menschen, sind als Waffen eingesetzte USB-Geräte definitiv nichts Neues. Die ersten Geräte dieser Art wurden bereits im Jahr 2010 verzeichnet. Basierend auf einem kleinen Entwicklungsboard namens Teensy, ausgestattet mit einem USB-Anschluss, konnten sie als HIDs fungieren und beispielsweise Tastatureingaben an einen PC senden. Hacker stellten schnell fest, dass die Geräte zu Penetrationstestzwecken dienten, und entwickelten daraufhin eine ähnliche Version, die darauf ausgerichtet war, neue Nutzer zu erstellen, Backdoor-liefernde Programme auszuführen oder Geräte mit Malware zu infizieren.

Die erste Version dieser Teensy-Modifikation war unter dem Namen PHUKD bekannt. Es folgte Kautilya, eine Variante, die mit den bekannteren Arduino-Boards kompatibel war. Danach kam Rubberducky – dank der Serie Mr. Robot der vielleicht bekannteste USB-Tastatur-Emulator, der auf den ersten Blick wie ein ganz gewöhnlicher USB-Stick erscheint. Bei Angriffen auf Geldautomatenwurde ein leistungsfähigeres Gerät namens Bash Bunny verwendet.

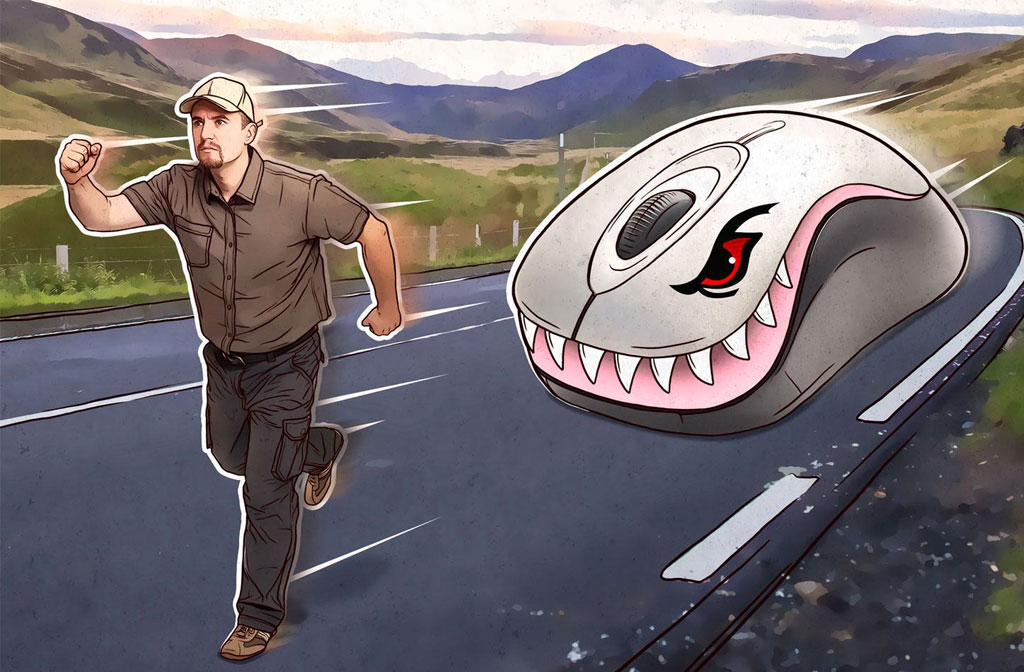

Es dauerte nicht lange, bis der Erfinder von PHUKD auf eine neue Idee kam und eine trojanisierte Maus mit integriertem Pentesting-Board entwickelte, die nicht nur wie eine normale Maus funktionierte, sondern darüber hinaus auch alle PHUKD-Fähigkeiten besaß. Unter Social-Engineering-Gesichtspunkten ist die Verwendung echter HIDs für die Systempenetration möglicherweise noch einfacher als der Gebrauch eines USB-Sticks, da selbst Personen, die keinenfremden USB-Stick an ihren PC anschließen würden, normalerweise keine Bedenken bei Tastaturen oder Mäusen haben.

Die zweite Generation der als Waffen eingesetzten USB-Geräte wurde in den Jahren 2014 und 2015 ins Leben gerufen; zu ihnen gehörten auch die berüchtigten BadUSB-basierten Geräte. Erwähnenswert sind auch TURNIPSCHOOL und Cottonmouth, die angeblich von der US-amerikanischen National Security Agency (NSA) entwickelt worden waren: bei ihnen handelte es sich um Geräte, die so klein waren, dass sie in ein USB-Kabel integriert werden konnten, um Daten von Computern (einschließlich Computer ohne Netzwerkverbindung) abzufangen.

Aktueller Stand schädlicher USB-Geräte

Die dritte Generation der USB-Pentesting-Tools bringt diese auf ein völlig neues Niveau. Der sogenannte WHID Injector ist beispielsweise ein solches Tool; hierbei handelt es sich im Grunde genommen um einen zweiten Rubberducky mit WLAN-Verbindung, die es Hackern erlaubt, das Tool fernzusteuern, was ihnen mehr Flexibilität und die Möglichkeit, mit verschiedenen Betriebssystemen zu arbeiten, bietet. Ein weiteres Tool der dritten Generation ist P4wnP1, das auf Raspberry Pi basiert und, abgesehen von einigen zusätzlichen Features, Bash Bunny sehr ähnlich ist.

Und natürlich sind sowohl WHID Injector als auch Bash Bunny klein genug, um in eine Tastatur oder Maus eingebettet zu werden. Das folgende Video zeigt einen Laptop, der mit einer trojanisierten Tastatur verbunden ist, die es einem Remote-Angreifer erlaubt, beliebige Befehle und Apps auszuführen.

Luca Bongiorni

@LucaBongiorni 117

Kleine USB-Geräte wie die oben genannten können sogar so programmiert werden, dass sie wie ein bestimmtes HID-Modell wirken, um so spezifische Sicherheitsmaßnahmen von Unternehmen zu umgehen, die ausschließlich Mäuse und Tastaturen bestimmter Hersteller akzeptieren. Tools wie WHID Injector können zudem mit einem Mikrofon ausgestattet werden, um Personen einer bestimmten Einrichtung auszuspionieren. Und was noch viel schlimmer ist: ein einziges dieser Geräte reicht aus, um das gesamte Netzwerk zu gefährden, wenn dieses nicht angemessen segmentiert ist.

So schützen Sie Systeme vor schädlichen USB-Geräten

Trojanisierte Mäuse und Tastaturen, ebenso wie manipulierte Kabel, sind ernstzunehmende Bedrohungen, mit denen selbst Air-Gap-Systeme gefährdet werden können. Heutzutage können die erforderlichen Tools für derartige Angriffe kostengünstig erworben und programmiert werden, ohne die Notwendigkeit über ausgereifte Programmierkenntnisse zu verfügen; behalten Sie solche Bedrohungen also immer im Hinterkopf.

Um kritische Infrastrukturen vor derartigen Bedrohungen zu schützen, ist der Einsatz eines mehrschichtigen Ansatzes empfehlenswert:

- Gewährleisten Sie zunächst die physische Sicherheit Ihres Unternehmens, sodass unautorisiertes Personal keine Chance hat, dubiose USB-Geräte an industrielle Steuerungssysteme anschließen kann. Blockieren Sie zudem ungenutzte USB-Anschlüsse auf solchen Systemen und verhindern Sie, dass bereits installierte HIDs entfernt werden.

- Schulen Sie Ihre Mitarbeiter angemessen, damit sie sich den verschiedenen Arten von Bedrohungen bewusst sind; dazu gehören auch als Waffen eingesetzte USB-Geräte.

- Segmentieren Sie Netzwerke ordnungsgemäß und verwalten Sie Zugriffsrechte, um zu verhindern, dass Angreifer auf Systeme zugreifen können, die zur Steuerung kritischer Infrastrukturen verwendet werden.

- Schützen Sie jedes System mit Sicherheitslösungen, die dazu in der Lage sind jegliche Bedrohugsarten zu erkennen. Die Technologie unserer Lösung Kaspersky Endpoint Securityautorisiert keine HIDs, es sei denn, der Nutzer gibt über ein bereits aurotisiertes HID einen spezifischen Code ein.

Quelle: Kaspersky Blog https://www.kaspersky.de/blog/weaponized-usb-devices/19067/

Author: Alex Perekalin